Home Cerca

cloud provider - Risultati della ricerca

Se non sei stato felice di questa ricerca, riprova con un'altra ricerca con differenti parole chiave

Managed Security Services: tutto ciò che serve sapere

Nel vocabolario dell’IT aziendale ritroviamo sempre più spesso termini quali Managed Security Services (MSS) e Security Operation Center (SOC). Vediamo in cosa consistono e perché il loro ruolo è sempre più importante per garantire la sicurezza delle organizzazioni, dalle grandi realtà enterprise alle PMI. Tutti i dettagli.

Ransomware e reputation, cosa si rischia e come gestire il “problema” compliance

Ransomware e reputation, cosa si rischia e come gestire il “problema” compliance. Dopo il successo della prima puntata torna #LegallyIT la rubrica speciale costruita da SergenteLorusso in collaborazione con Tech Data e Colin & Partners.

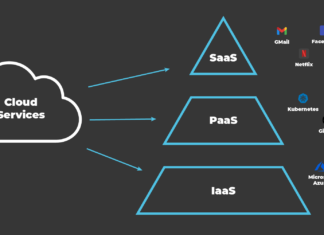

Iaas, Paas e Saas: le differenze e i vantaggi di ogni soluzione

IaaS, PaaS e SaaS sono tre modelli di distribuzione di servizi tecnologici. Accomunati dalla stessa modalità di offerta as-a-service, rappresentano tre modi di realizzare un’infrastruttura cloud. Vediamo insieme nel dettaglio cosa sono e quale è più opportuno scegliere.

Data Governance: Cos’è e Come Farla Correttamente

Data Governance, definita come l’insieme di metodologie e attività necessarie per integrare sistemi eterogenei, standardizzare i dati e il loro significato rendendoli tra loro consistenti. Ma dietro c'è molto, molto di più! Scopriamo quindi insieme cos’è, i suoi vantaggi e cosa dobbiamo farle per implementarle correttamente in ambito aziendale.

Backup: cos’è e quali sono le differenze con il disaster recovery

Backup cos’è, cos’è quali sono le differenze con il disaster recovery. Una nuova guida pratica preziosa al centro di #DataRevolution la rubrica multipiattaforma costruita in collaborazione con ICOS.

Kubernetes: cos’è e come funziona

Tutti i dettagli su Kubernetes, la piattaforma open source utilizzata per orchestrare i Container Linux negli ambienti di sviluppo del cloud privato, pubblico e ibrido e, più in generale, per gestire le architetture a microservizi.

Rapporto Clusit 2022: incidenti di sicurezza informatica in aumento e sempre più dannosi

Secondo il Rapporto Clusit 2022 gli incidenti di sicurezza informatica sono in forte aumento e diventano anche sempre più dannosi. Vediamo insieme nel dettaglio quali sono i cyber attacchi più diffusi e a quanto ammontano i danni.

Distributori ICT: tendenze e prospettive per il 2022

Quali solo le sfide che dovranno affrontare i distributori Ict nel 2022? Per vincere dovranno evolvere verso un ruolo da direttori d'orchestra.

In questo articolo i dettagli del report rilasciato da Global Technology Distribution Council.

Ransomware e allarme data protection. La guida di Veeam e Gruppo 3C per capire...

Ransomware e allarme data protection. La guida multimediale di Veeam e Gruppo 3C per capire come, cosa fare subito e gli errori da evitare

Identity Driven Security: fondamentale in una architettura per la sicurezza

Il paradigma Identity-Driven Security di Microsoft deve essere (parte di) un approccio corretto alla protezione dei dati aziendali. Tutte le analisi da qualche anno concordano: le incursioni all’interno della rete e i data breach...

VMworld: Gaia-X e la sovranità dei dati in Europa, una missione possibile

Tutti i dettagli della speciale tavola rotonda su GAIA-X e sulla sovranità dei dati in Europa tenutasi durante l'evento di VMworld il 5 ottobre.

Data Center ibrido cos’è e perché oggi è la migliore idea possibile

Prima puntata della nuova, speciale rubrica #SmartDataCenter in collaborazione con VMWare e NPO Sistemi.

Protagonista del giorno è il Data Center Ibrido, una soluzione che sta prendendo sempre più piede nelle aziende grazie al suo potenziale e ai vantaggi che porta con sé. Qui tutti i dettagli

ReeVo e Darktrace insieme per la cybersecurity

ReeVo ha raggiunto un nuovo accordo con l'inglese Darktrace per la fornitura di servizi di cybersecurity. Qui tutti i dettagli dell'operazione.

Sicurezza su Microsoft 365, cosa devi sapere per proteggere i tuoi dati

La sicurezza su Microsoft 365 è una priorità richiesta dal GDPR. Scopri quali sono le principali vulnerabilità dei dati aziendali condivisi in cloud. Una guida pratica e un nuovo prezioso appuntamento con il super roadshow digitale #Start365, appuntamento il 30 settembre ore 12,00

GDPR: l’impatto sui processi di backup e di disaster recovery

Le norme del GDPR impattano notevolmente sui processi di backup e di disaster recovery, ma come esattamente? Lo spieghiamo in questo articolo e in un evento streaming esclusivo che si terrà il prossimo 17 settembre

Hybrid IT cos’è, come si gestisce e perché le aziende ne hanno bisogno

hybrid IT cos'è e quanto è utile? Per trovare la risposta più corretta si deve assimilare il concetto che hybrid IT ormai non è più solo una tendenza. Secondo i dati di MRFR (Market...

Cos’è la sicurezza informatica e perché non è quello che pensi

Cos’è la sicurezza informatica, perché non è quello che pensi e, soprattutto come e dove nasce una nuova realtà come Cyberoo? Una ambiziosa società, tutta italiana, che si presenta oggi sul mercato con idee, strategie e obiettivi molto ambiziosi, a partire dalla quotazione in borsa. Il video esclusivo

Tech Data Tech Lab, un laboratorio da record per trasformare il canale con IBM

Tech Data Tech Lab ovvero uno spazio aperto, reale, concreto in cui system integrator, sviluppatori, start up, Università potranno capire come e se fare business con Intelligenza Artificiale, Internet delle cose, Blockchain e, insieme, costruire con IBM e Tech Data il nuovo canale al servizio della trasformazione digitale

Nis 2 cos’è, quando entra in vigore: tutto quello che serve sapere

Presto in arrivo la nuova Direttiva NIS 2 in ambito di sicurezza informatica. In questo speciale articolo, tutto quello che c'è da sapere. Una guida pratica.