Home Cerca

Open ai - Risultati della ricerca

Se non sei stato felice di questa ricerca, riprova con un'altra ricerca con differenti parole chiave

Assicurazioni cyber risk cosa sono e perché sono sempre più care

Assicurazioni cyber risk cosa sono, perché tutti ne parlano e perché il loro prezzo continua a lievitare. Una guida pratica

Data lake: cos’è e quando adottarlo rispetto al data warehouse

Data lake, da un po’ nelle aziende aleggia questo termine. Magari non in tutte le aziende, certamente non in abbastanza. L’eco del termine, invece, risuona in quelle aziende che stanno comprendendo il...

Sostenibilità cos’è e perché è troppo importante per essere sottovalutata. La scommessa, vinta, di...

Sostenibilità cos’è e perché è troppo importante per essere sottovalutata. La scommessa, vinta, di Elmec e dello Study Tour che fa tappa tra le energie rinnovabili. Tutti i dettagli nella guida completa.

Oracle e la digitalizzazione delle risorse umane in A2A

I particolari del progetto di digitalizzazione delle Risorse Umane implementato da A2A: dall'automazione del recruiting alla formazione digitale. Tutti i dettagli in una speciale intervista con Mauro Ghilardi direttore people & transformation di A2A

Static Application Security Testing: cosa è e come funziona

SAST Static Application Security Testing ovvero Test Statico di Sicurezza delle Applicazioni: cosa è e perché è fondamentale per la sicurezza delle aziende. Tutti i dettagli in questa preziosa guida.

Partner program, Hewlett Packard Enterprise cambia passo con un progetto che guida il fenomeno...

Partner program, Hewlett Packard Enterprise cambia passo con un progetto che guida il fenomeno as-a-service. Tutto sul nuovo HPE Partner Ready Vantage

Google Cloud, ufficializzate le due nuove cloud region in Italia

L’Italia si conferma come un Paese sempre più importante per i grandi provider del cloud, che in questi anni hanno deciso di aprire delle regioni dedicati, ovvero dei mega data center dove...

Cos’è l’API Economy nella Digital Transformation?

L'API economy abilita nuove possibilità per le organizzazioni in ambito digital transformation. Ma che cos'è nello specifico? Lo scopriamo insieme in questa nuova, pratica guida.

Managed Service Provider Report 2022 di Achab: i dati sui listini e fatturati

Managed service provider a raccolta a Riccione per il MSP Day 2022 organizzato da Achab. Tra la mole di novità fornite durante l’evento spicca la presentazione del Report 2022 sullo stato dei...

Microsoft Build 2022: tutte le novità per ISV e sviluppatori

Dal 24 al 26 maggio si è svolto Microsoft Build 2022, attesissima conferenza dedicata agli sviluppatori, in cui vengono presentate le principali novità in merito ai principali ecosistemi dell’universo Microsoft.

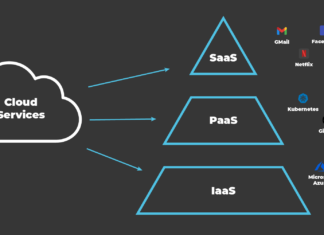

Iaas, Paas e Saas: le differenze e i vantaggi di ogni soluzione

IaaS, PaaS e SaaS sono tre modelli di distribuzione di servizi tecnologici. Accomunati dalla stessa modalità di offerta as-a-service, rappresentano tre modi di realizzare un’infrastruttura cloud. Vediamo insieme nel dettaglio cosa sono e quale è più opportuno scegliere.

KubeCon + CloudNativeCon 2022 in diretta da Valencia, segui l’evento e il viaggio

KubeCon + CloudNativeCon 2022, in queste ore Valencia è la capitale dello sviluppo software di nuova generazione, Dal 16 al 20 maggio SergenteLorusso è in Spagna, in collaborazione con Kiratech, per seguire da vicino uno degli eventi più attesi dell’anno, i dettagli

ZAKEKE: il configuratore 3D per l’e-commerce

Nuovo appuntamento con la rubrica ISVoice, che intende dare voce e conoscere le vere storie degli ISV, abbiamo incontrato Matteo D’Avena, CTO di Zakeke, ISV che si occupa di sviluppare e distribuire...

The State of Kubernetes 2022: a caccia di competenze per multicloud e sicurezza

The State of Kubernetes 2022, aggiornamento dell’indagine relativa alla diffusione e agli aspetti che caratterizzano il mercato della celebre tecnologia. Tutti i dettagli della ricerca condotta da VMware nella nuova puntata della rubrica #TDVmware.

Elmec, Amazon Web Services e la “sostenibile” necessità della cloud migration

Una collaborazione di eccellenza, una scelta innovativa e necessaria, la prima puntata di #VerdeComeElmec. Nasce un appuntamento, una piattaforma, uno spazio multi canale in cui racconteremo le idee, le soluzioni i progetti “sostenibili” che proprio Elmec sta sviluppando grazie a scelte e collaborazioni precise come quella con Amazon Web Services (AWS).

Sostenibilità ambientale: il ruolo primario dei distributori IT

Da sparring partner ad abilitatore (vigile) delle strategie di sostenibilità ambientale promosse dai vendor: perché il ruolo dei distributori IT è così fondamentale? Scopriamolo insieme.

Attacchi informatici 2022 dall’Almanacco della cybersecurity di CybergON

Attacchi informatici: CybergON traccia la cronistoria degli attacchi del 2021 e delinea gli ambiti di maggior interesse per i threat actor nel 2022.

A Fornovo il Demo Lab di Innovation Farm realizzato dal Gruppo Lutech

A Fornovo di Taro, in provincia di Parma, nasce un Demo Lab all’interno dell’Innovation Farm, fortemente voluto dal Gruppo Lutech. Il nostro Marco Lorusso ne ha parlato con due dei fautori di...

No Planet B di Oracle: la tecnologia salverà i programmi ESG

Il rapporto No Planet B di Oracle evidenzia la richiesta di più sostenibilità aziendale e più concretezza con l'aiuto di Intelligenza Artificiale e Bot. Vediamo insieme tutti i dettagli in questa pratica guida.

A cosa serve e come funziona il deep learning

Capire cosa è il deep learning e in quali campi trova la sua naturale collocazione non è più una opzione. La guida completa e gli esempi pratici.